Kablosuz Ağ Güvenliği - Tehditler, Riskler ve Önlemler

Haberleşme teknolojilerin çok önemli bir kısmını oluşturan kablosuz ağ teknolojileri nelerdir, kablosuz ağlardaki bizi bekleyen tehditler, riskler ve saldırı yöntemleri nelerdir, kablosuz ağlardaki güvenlik önlemleri ve almamız gereken tedbirleri inceleyeceğimiz yazımıza hoşgeldiniz.

1- Kablosuz Ağ Teknolojisi Nedir?

Kablosuz ağ, fiziksel iletim envanterleri olmadan ve hava ortamını kullanarak, radyo frekansları, kızılötesi ışınlar, mikro dalgalar ve uydu haberleşmesi ile noktadan noktaya veya bir ağ yapısı şeklinde konum bağımsız bağlantı sağlayan bir teknolojidir.

Kablosuz haberleşme teknolojileri ile fiziksel bağlantı elemanları olan cat, fiber, koaksiyel vs kablolar ortadan kaldırılarak haberleşme altyapısının daha hızlı kurulumu ve maaliyetlerin düşürülmesi sağlanmıştır

2- Kablosuz Haberleşme Tarihçesi

Kablosuz haberleşme tarihçesine baktığımızda asırlarca öncelere kadar gidebiliriz. Dumanla haberleşmeden başlayarak semaforlarla geliştirilen, ardından optik telegraf ile devam süreç oldukça uzun basamaklardan oluşuyor ama modern kablosuz haberleşme tarihçesine bakarsak ilk histolojimiz şu şekilde olacaktır:

2.1- ALOHANET İcadı

1971 yılında ALOHAnet, Hawaii Adaları’nı UHF kablosuz paket ağı kullanarak bağladı. ALOHAnet ve ALOHA protokolü, sırasıyla Ethernet’in ve IEEE 802.11 protokollerinin öncülerindendi. Daha fazla bilgi almak için Tıklayınız

2.2- ISM Bandı

1985 yılında Birleşik Devletler Federal İletişim Komisyonu kararının ardından ISM bandı lisanssız kullanıma açıldı. Bu frekans bantları, mikrodalga fırınlar gibi bazı aygıtlarla aynı bantı kullandıklarından müdahaleye açık bir banttı. Daha fazla bilgi almak için Tıklayınız

2.3- 2G Hücre Hattı

1991 yılında NCR Şirketi, AT&T Şirketi ile birlikte 802.11’in öncüsü olan bir sistemi, para kasalarında kullanılmak üzere icat etti. Bu alandaki ilk kablosuz ürünler, WaveLAN adına sahipti.

2.4- İlk «Wİ-Fİ» Protokolü

802.11 protokolünün ilk sürümü 1997 yılında yayımlandı ve bu sürüm, saniyede 2 Mbit hıza ulaşabiliyordu. Ardından geçen yıllarla kullanıdığımız wi-fi olabildiğince fazla gelişti ve en çok kullandığımız ağ haberleşme protokolü haline geldi. Bu nedenle ilerleyen bölümlerde alt başlık açarak wi-fi yi incelesek hiç fena olmayacak gibi.

3- Kablosuz Ağ Yöntemleri

Kullanılabilirliği ve ergonomisi yüzünden öncelikli tercih sebebi olan kablosuz ağ yöntemleri gündelik hayatımızda aktif bir şekilde kullanıyoruz. Peki bu yöntemler nelerdir?

3.1- Kızılötesi (IRDA)

Kumandalarla ve ilk akıllı telefonlarımızda tanıştığımız (son kullanıcı olarak) kızılötesi, yada Infrared Data Association, çok düşük frekanslı kızılötesi ışık dalgaları yoluyla birbirini gören iki nokta arasında iletişim sağlar. Bir kaç metreyi aşmayan kısa uzaklıklar için kullanılır. Taşınabilir bilgisayarlarda veri iletişimi, kişisel bilgisayarlarda fare, yazıcı gibi aygıtları kullanmak amacıyla kullanılır. 1-4 Mbps veri iletişim hızlarındadır.

3.2- BLUETOOTH

Kablosuz kısa-mesafeli, ses ve veri haberleşmesini sağlamak için oluşturulmuş bir sistemdir. Cep telefonları, PDA’lar, bilgisayarlar ve çevre birimlerini birbirine bağlamak için kullanılan kısa mesafe standardıdır. Bluetooth sistemi farklı digital sistemler arasında kısa mesafede bilgi alışverişini sağlar. Temel olarak aygıtları birbirine bağlayan kablolardan kurtulma amacıyla çıkarılmıştır. Küresel olarak yaklaşık 10m ye kadar bilgi iletebilir. Veri iletim hızı 1 Mbps’dir.

3.3- WI-FI

LAN düzeyinde internet erişimi sağlayan kablosuz bağlantı tipidir. 150m ye kadar bağlantı sağlayabilir. Bilgisayarların yüksek hızda ve geniş bir menzilde bilgisayar ağı oluşturması amacıyla çıkarılmıştır. IEEE b olarak da bilinir. Bluetooth dan 10 kat daha hızlı ve menzili 10 kat daha fazladır.

3.3.1- WI-FI Adı Nereden Geliyor?

Wi-Fi tamamen saçma bir sözcük. Herhangi bir kısaltma değil. Hiçbir anlamı da yok. Sadece bir reklam firmasının “The Standard for Wireless Fidelity” sloganı sonucunda Wireless Fidelity kelimelerinin baş harfleri olarak düşünülmesi sonucunda ortalık bu derece karışmıştır. Ama sonuç olarak gerçek ismi olan IEEE 802.11b Direct Sequence den çok daha akılda kalıcı olduğu tartışılmaz bir sonuçtur.

3.3.2- WI-FI Standartları ve Hızları Nelerdir?

1997 yılından beri oldukça hızlı geliştirmelerle ilerleyen Wi-Fi, aldığı süreç boyunca birçok standart ortaya çıkarmış ve halen de çıkarmaya devam etmektedir. Peki bu standartlar ve basit özellikleri nelerdir?

| Standart | Hız | Frekans |

|---|---|---|

| 802.11 | 1.2 Mbps | 2.4 Ghz |

| 802.11a | 54 Mbps | 5.8 Ghz |

| 802.11b | 11 Mbps | 2.4 Ghz |

| 802.11g | 54 Mbps | 2.4 Ghz |

| 802.11n | 150 Mbps | 2.4 & 5 Ghz |

| 802.11ac | 800 Mbps | 5 Ghz |

3.3.2- WI-FI Avantajları ve Dezavantajları Nelerdir

Öncelikle belirtmeliyiz ki Wi-Fi ev kullanıcıları için tamamıyla avantajlı bir sistem. Çünkü konum bağımsız özelliğiyle geniş çözüm alanları üretiyor sizin için. Genel olarak baktığımızda ise basitçe avantajları ve dezavantajları şu şekildedir:

| Avantajlar | Dezavantajlar |

|---|---|

| Esneklik | Güvenlik |

| Kolay Kurulum | İletişim Hızı |

| Zaman | |

| Maaliyet | |

| Konum Bağımsız | |

| Sağlamlık |

3.4- Uydu

Mikrodalga anten istasyonlarının mesafe sınırlarından kurtulmak için, dünya yörüngesine oturtulan uyduların mikrodalga istasyonu olarak kullanılmasıdır. Uydular ve yerüstü mikrodalga anten istasyonları arasında veri iletişimi sağlar. Çok yüksek hızlı haberleşme sunarlar ve büyük sistemlerde kullanılırlar. Son kullanıcı olarak evlerimizdeki çanak antenlerde güzel bir örneğidir.

4- Kablosuz Ağ Modları

Kullanıcılara hareket serbestliği; ağ yöneticilerine, kurulumda ve yönetimde kolaylık sağlayan kablosuz ağ teknolojisi 5 farklı modda çalışabilir. Bu modlar sürücü ve işleve göre sınıflandırılmaktadırlar

4.1- MASTER Modu

Kablosuz ağda hizmet veren sunucu modudur. Etraftaki kablosuz ağ istemcilerine hizmet verir. Erişim noktası olarak adlandırılan cihazlarda kablosuz ağ adaptörleri bu modda çalışır.

4.2- Managed Modu

Bir erişim noktasına bağlanarak hizmet alan istemcinin bulunduğu mod. Bizler bu modu kullanırız.

4.3- AD-HOC Modu

Arada bir AP olmaksızın kablosuz istemcilerin haberleşmesi için kullanılan moddur. Örneğin iki cihaz birbiriyle direkt wi-fi ile haberleşmeye geçmek isterse bu modu kullanır.

4.4- Monitor Modu

Herhangi bir kablosuz ağa bağlanmadan pasif olarak ilgili kanaldaki tüm trafiğin izlenmesine olanak sağlayan mod. Kablosuz ağlarda güvenlik konusunda sık sık kullanılan bir moddur.

4.5- Promiscious Modu

Genelde bir mod olarak bilinsede Managed Modun altındadır. Bağlandığınız kanaldaki tüm trafiğin izlenmesine olanak sağlar. Monitor moddan farkı; monitor modda herhangi bir ağa bağlı olmaya gerek yokken bu modda ağa bağlanma zorunluluğu vardır. Her cihaz bu modu desteklemez.

5- Kablosuz Ağ Güvenlik Protokolleri

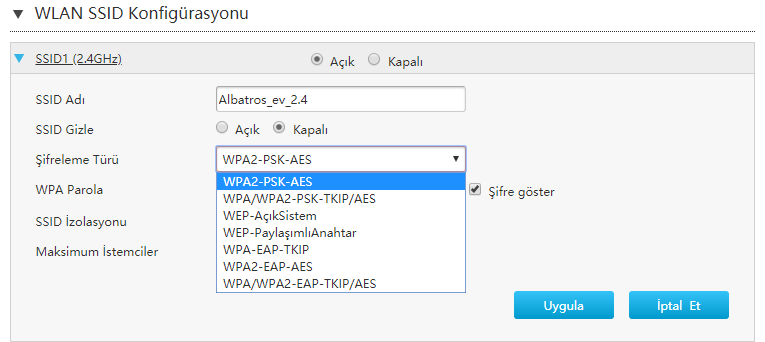

Günümüzde çoğu modem kullanıcılara birden fazla güvenlik protokolü arasından seçim yapma olanağı sunuyor. Farklı protokoller farklı senaryolar ve kullanım şekilleri için uygun olabilse de, yanlış tercih edilen bir güvenlik protokolü beraberinde daha yavaş ve riskli bağlantı getirebilir.

5.1- WEP (Wired Equivalent Privacy)

İlk kabul edilen güvenlik protokolüdür. Günümüzde 256-bit şifreleme özelliğine kadar geliştirilmiştir. Çok fazla güvenlik açığı vardır ve şifreler birkaç dakika içinde kırılabiliyor. Bu nedenle asla kullanmamanız gereken bir güvenlik protokolüdür.

5.2- WPA (Wi-Fi Protected Access)

WEP in bilinen açıklarını kapatarak geliştirilmiştir. 256-bit anahtar sistemini destekler. Message Interity Checks ile paketlerin ele geçirilip geçirilmediğini anlaması en önemli özelliğidir. Atası olan WEP den aldığı bazı kalıtımlar yüzünden güvenlik açıkları vardır.

5.3- WPA2

WPA nın resmi olarak yerini almıştır. AES algoritmasını zorunlu kılar. CCMP ile TKIP kullanımı bırakılmıştır (WPA kullanımı için halen gereklidir ve aktif edilebilir). Ev ağları için maksimum güvenlik sağlar. WPS kullanılan ağlarda güvenlik açıkları olduğu bilinmektedir. Eğer WPS kullanmıyorsanız ve WPS i devredışı bırakırsanız maksimum güvenliğe ulaşırsınız. Bizde WPA2 kullanmanızı şiddetle tavsiye ediyoruz.

6- Kablosuz Ağ Tehditleri ve Riskler

Kablosuz ağ hava yolunu kullandığı için tehditlere oldukça açıktır. Aşağıda bizi bekleyen tehlikelerin neler olduğunu göreceğiniz gibi oldukça fazla sayıda oldukları için ürkütücü durmaktadır. Buna rağmen ilerleyen safhalarda nasıl önlemler alabileceğimizi hep beraber göreceğiz.

6.1- Erişim Kontrolü Saldırıları

Bu saldırılar MAC filtrelemesi veya 802.11a, 802.11b, 802.11g, 802.11n gibi kablosuz ağ erişim protokollerine ve bunların sahip olduğu erişim kontrol önlemlerine karşı yayılmış olan frekansları dinleyerek, kontrol önlemlerini atlatıp ağa sızmaya çalışılan ataklardır.

- KABLOSUZ AĞLARI TARAMA (WAR DRİVİNG)

- YETKİSİZ ERİŞİM NOKTASI (ROGUE ACCESS POİNT)

- GÜVENLİ OLMAYAN AĞA BAĞLANMA (ADHOC ASSOCİATİONS)

- MAC ADRES SAHTECİLİĞİ (MAC SPOOFİNG)

- IP ADRESİ YANILTMA (IP SPOOFİNG)

- 802.1X RADİUS CRACKİNG

6.2- Gizlilik Saldırıları

Gizlilik saldırılarının asıl amacı kablosuz bağlantı yoluyla gönderilen özel bilgileri engellemek için yapılmaktadır.

- GİZLİ DİNLEME (EAVESDROPPİNG)

- WEP ANAHTARI KIRMA (WEP KEY CRACKİNG)

- ŞEYTAN İKİZİ ERİŞİM NOKTASI (EVİL TWİN ACCESS POİNT)

- ERİŞİM NOKTASI ÜZERİNDE SAHTE PORTAL ÇALIŞTIRMAK (ACCESS POİNT PHİSHİNG)

- ORTADAKİ ADAM SALDIRISI (MAN İN THE MİDDLE)

6.3- Bütünlük Doğrulama Saldırıları

Bu atak tipi, diğer atak tiplerini kolaylaştırmak veya alıcıyı yanıltmak için ataklar, sahte kontrol, yönetim ve kablosuz iletişim üzerinden veri paketleri gönderir.

- SERVİS REDDİ SALDIRILARI (DENİAL OF SERVİCE – DOS ATTACKS)

- 802.11 PAKETİ PÜSKÜRTME (FRAME INJECTİON)

- 802.11 VERİ TEKRARLAMA (802.11 DATA REPLAY)

- 802.1X EAP TEKRARLAMA (802.1X EAP REPLAY)

- 802.1X RADİUS TEKRARLAMA (802.1X RADİUS REPLAY)

6.4- Kimlik Doğrulama Saldırıları

Saldırganların amacı bu atakta kullanıcıların kimlik veya kimlik bilgilerini çalarak kullanmış oldukları ağa veya bir servise bağlanmak için kullanırlar.

- PAYLAŞILMIŞ ANAHTARI TAHMİN ETME (SHARED KEY GUESSİNG)

- PSK CRACKİNG

- UYGULAMA GİRİŞİ HIRSIZLIĞI (APPLİCATİON LOGİN THEFT)

- GİRİŞ BİLGİLERİNİN ÇALINMASI (DOMAİN LOGİN CRACKİNG)

- VPN GİRİŞ BİLGİLERİNİN ÇALINMASI (VPN LOGİN CRACKİNG)

- 802.1X KİMLİK HIRSIZLIĞI (802.1X IDENTİTY THEFT)

- 802.1X PAROLA TAHMİNİ (802.1X PASSWORD GUESSİNG)

- 802.1X LEAP KIRILMASI (802.1X LEAP CRACKİNG)

- 802.1X EAP DÜŞÜRÜLMESİ (802.1X EAP DOWNGRADE)

- DOS ATAKLARI (DENİAL OF SERVİCE ATTACKS)

6.5- Kullanılabilirlik Saldırıları

Kullanılabilirlik Saldırılarının asıl amacı kullanıcıların kullanmış oldukları kablosuz ağ servislerinin verimini azaltmak veya servisin kullanılmasını engellemektir.

- ERİŞİM NOKTASI HIRSIZLIĞI (ACCESS POİNT THEFT)

- RADYO FREKANSI PARAZİTİ (RF JAMMİNG)

- QUEENSLAND DOS

- 802.11 BEACON FLOOD

- 802.11 ASSOCİATE / AUTHENTİCATE FLOOD

- 802.11 TKIP MIC EXPLOİT

- 802.11 SAHTE KİMLİK SELİ (802.11 DEAUTHENTİCATE FLOOD)

- 802.1X EAP-START FLOOD

- 802.1X EAP-FAİLURE

ve her geçen sürede tespit edilen birçoğu.. Teknolojiye bağlı olarak gelişen ve tespit edilen daha birçok saldırı yöntemi bizden habersiz olarak kullanılıyor olabilir.

7- GÜVENLİK ÖNLEMLERİ

Bu kadar çok güvenlik tehditinin arasında güvenliğimizi nasıl sağlayabiliriz?

7.1- Kullanmadığınız Zaman Modemi Kapatınız

Çoğu zaman mümkün olmayabilir ama aktif olmayan bir ağa kimse erişemez ve tespit edemez.

7.2- WPS Özelliğini Devre Dışı Bırakma

WPA protokülünün bilinen en büyük açığı WPS üzerinden yapılan saldırılardır. WPS i kapatarak WPA yı tamamen güvenli hale getirebilirsiniz.

7.3- Yeni Bir Kablosuz Bağlantı Şifresi Oluşturma

Birçok kişi ön tanımlı kablosuz ağ şifresini kullanmaktadır. Güvenlik ihlallerinin önüne geçmek için yeni ve güçlü bir parola oluşturunuz.

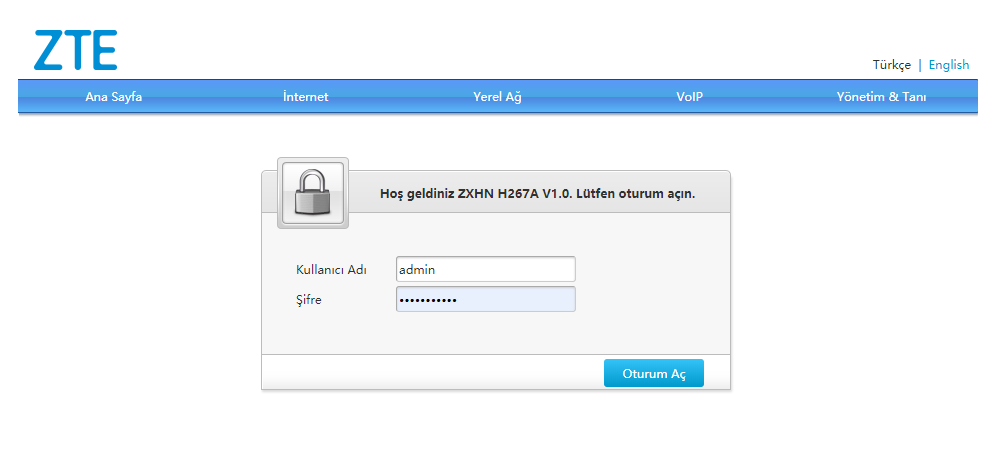

7.4- Web Yönetim Arayüzü Şifresini Değiştirme

Servis sağlayıcılarından aldığınız modemler ön tanımlı kullanıcı adı ve şifresiyle gelirler. Yetkisiz erişimleri engellemek için ilk kurulumdan sonra şifrenizi değiştiriniz ve güvenli bir parola kullanınız.

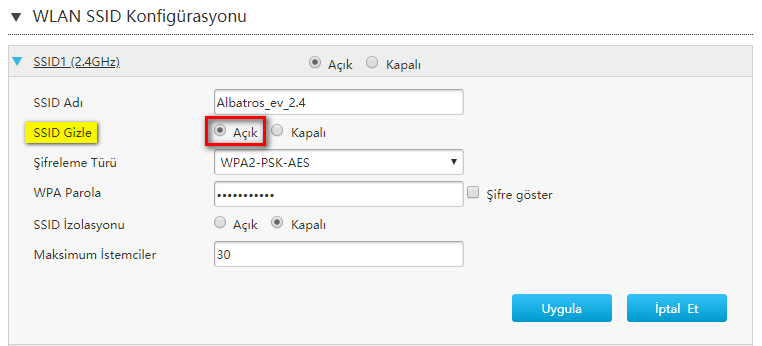

7.5- SSID Bilgisini Gizleme

Ağ adınızı ortama yaymak yerine gizleyebilirsiniz. Böylece açık hedef olmaktan kurtulur ve kendinizi saklayabilirsiniz

7.6- Güçlü Protokol ve Şifreleme Yöntemi Seçimi

Kesinlikle WEP kullanmayın ve modeminiz destekliyorsa WPA2 + AES seçeneğini aktif edin

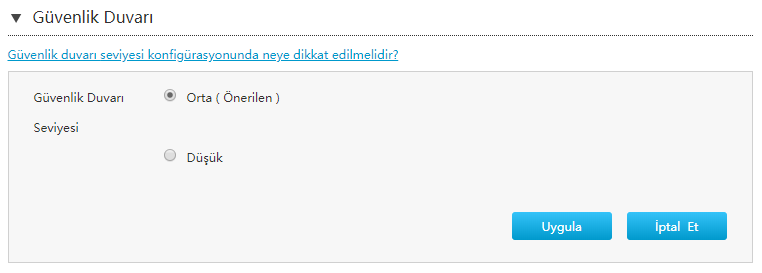

7.7- Güvenlik Duvarını Aktif Hale Getirin

ADSL modemlerin bir çoğunda sınırlı yetenekte de olsa istenmeyen kişilerin, davetsiz misafirlerin modeme ulaşmasını engelleyen bir güvenlik duvarı bulunur. Güvenlik duvarını aktif hale getirmek için web yönetim ekranına girilip “güvenlik duvarı etkin” olarak işaretlenmesi ve kaydedilmesi gerekir.

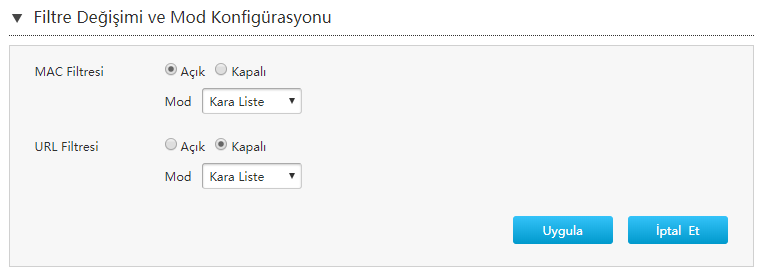

7.8- MAC Filtresi Kullanabilirsiniz

ADSL modem üzerinden sadece önceden belirlenen bilgisayarların İnternet’e çıkabilmesi için alınan bir güvenlik önlemidir

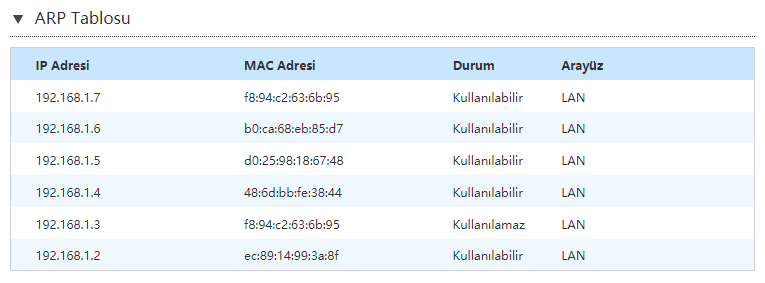

7.9- Mevcut Bağlantıları Kontrol Etme

Ağınıza dahil olan cihazları ARP tablosundan kontrol ederek ihlal durumunu gözetebilirsiniz

8- SONUÇ

Bu yazımızda günümüzde kullanılan kablosuz haberleşme teknolojilerinin neler olduğuna, en çok kullanılan yöntem olan Wi-Fi için standartlarına, modlarına ve özelliklerine, kablosuz haberleşmede bizi bekleyen tehdit ve risklerin neler olduğuna ve bunlara karşı nasıl önlemler alabileceğimize değindik. Makale hakkında yorum yapmak ve varsa kendi aldığınız önlemlerden bahsetmek için aşağıdaki yorum kutusunu kullanabilirsiniz.